Политики ограничения программного обеспечения

В Active Directory Windows Server 2003 имеется один специальный тип конфигурации защиты, которого не было в Active Directory Windows 2000 -это политики ограничения программного обеспечения. Одно из самых больших беспокойств связано с пользователями, запускающими неизвестное или%е пользующееся доверием программное обеспечение. Во многих случаях пользователи запускают потенциально опасное программное обеспечение непреднамеренно. Например, миллионы пользователей запускали вирусы или устанавливали приложения типа «троянский конь», не имея ни малейших намерений выполнять опасное программное обеспечение. Политика ограничения программного обеспечения предназначена для предотвращения таких случаев.

Политика ограничения программного обеспечения защищает ваших пользователей от выполнения опасных программ, определяя, какие приложения можно выполнять, а какие -нет. Эта политика позволяет выполняться любому программному обеспечению, за исключением того, которое вы специально заблокируете. Или можно определить политику, не позволяющую выполнять никакое программное обеспечение за исключением того, которое вы явно позволите выполнять. Хотя вторая опция более безопасна, усилия, необходимые для перечисления всех приложений, которым позволяется выполняться в среде Сложного предприятия, слишком серьезны. Большинство компаний выберут первую опцию, разрешающую выполнение всего программного обеспечения и блокирующую только избранное программное обеспечение. Однако если вы развертываете среду с высоким уровнем безопасности, примените более безопасную опцию.

При создании политики ограничения программного обеспечения можно сконфигурировать пять типов правил, характеризующих приложения, на которые воздействует данная политика.

Если вы сконфигурируете свое ограничение так, что все приложения должны выполняться, за исключением указанных приложений, то эти правила определят те приложения, которые не будут выполняться. Если вы создаете более ограничительное правило, блокирующее все приложения, то оно определяет те приложения, которым позволено выполняться.

Политики ограничения программного обеспечения могут быть определены для компьютеров в разделе Computer Configuration\Windows Settings\Security Settings, для пользователей - в разделе User Configuration\Windows Settings\Security Settings. По умолчанию в Active Directory не ус танавливается политики ограничения программного обеспечения. Чтобы создать политику, щелкните правой кнопкой мыши на папке Software Restrictions Policies (Политики ограничений программного обеспечения) и выберите New Software Restrictions Policy (Новая политика). В результате будет создана заданная по умолчанию политика (см. рис. 13-7).

Рис. 13-7. Создание новой политики ограничения программного обеспечения

Папка Security Levels (Уровни безопасности) используется для определения заданного по умолчанию уровня защиты. Внутри папки имеются два объекта: Disallowed (Запрещенный) и Unrestricted (Неограниченный). Если нужно сконфигурировать защиту так, чтобы выполнялись все приложения за исключением специально указанных, щелкните правой кнопкой мыши на объекте Unrestricted и выберите Set As Default (Установить по умолчанию). Если вы хотите задать более ограничительную установку, щелкните правой кнопкой мыши на Disallowed и установите его заданным по умолчанию.

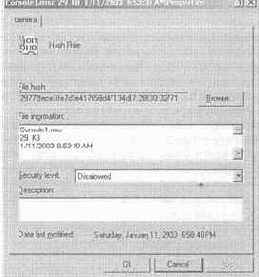

Папка Additional Rules (Дополнительные правила) используется для конфигурирования правил ограничений программного обеспечения. Чтобы сконфигурировать правило, щелкните правой кнопкой мыши на папке Additional Rules и выберите тип правила, которое вы хотите создать. Например, для нового хэш-правила выберите New Hash Rule. Чтобы создать новое хэш-правило, щелкните на кнопке Browse (Обзор) и найдите файл, который вы хотите идентифицировать хэш-значением. При выборе файла хэш-значение файла будет создано автоматически. За-

тем можно сконфигурировать, будет ли это приложение разрешено для выполнения или заблокировано (см. рис. 13-8).

Рис. 13-8. Конфигурирование хэш-правила

Объект Enforcement (Принуждение) используется для определенного указания приложения, на которое оказывается воздействие. Можно сконфигурировать правила, которые будут применяться или ко всем приложениям, или ко всем приложениям, кроме DLL. Правила могут применяться или ко всем пользователям, или ко всем пользователям, кроме местных администраторов.

Объект Designated File Types (Отмеченные типы файлов) определяет все расширения файлов, которые рассматриваются как расширения исполняемых файлов и поэтому подчиняются этой политике. Вы можете добавлять или удалять файловые расширения из этого списка.

Объект Trusted Publishers (Доверенные издатели) используется для определения того, кто может выбирать, является ли издатель доверенным или нет. Вы можете указать всех пользователей, только локальных администраторов или только администраторов предприятия. Вы можете также сконфигурировать, должна ли рабочая станция проверять факт возможной отмены действия сертификата перед выполнением приложения.